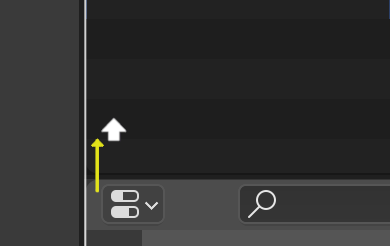

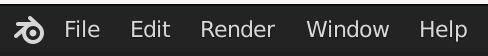

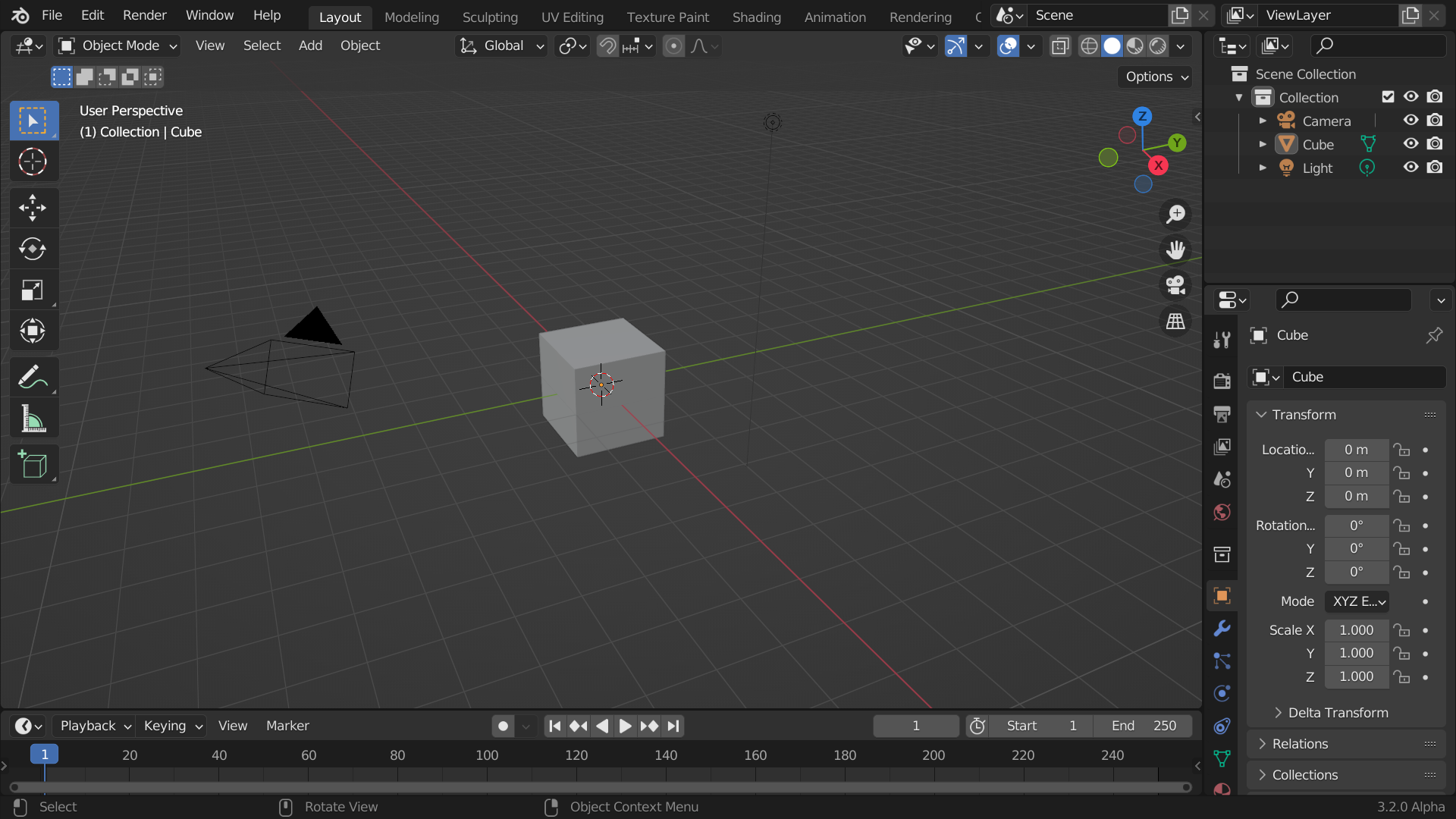

Los límites del área se indican mediante esquinas redondeadas (resaltados en amarillo).

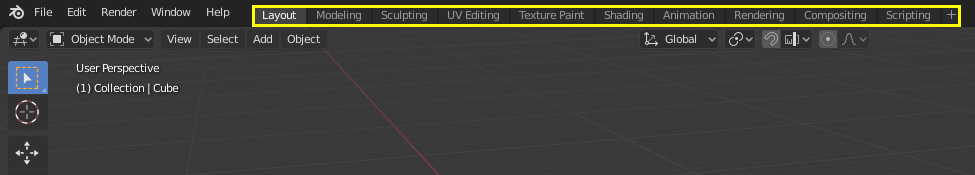

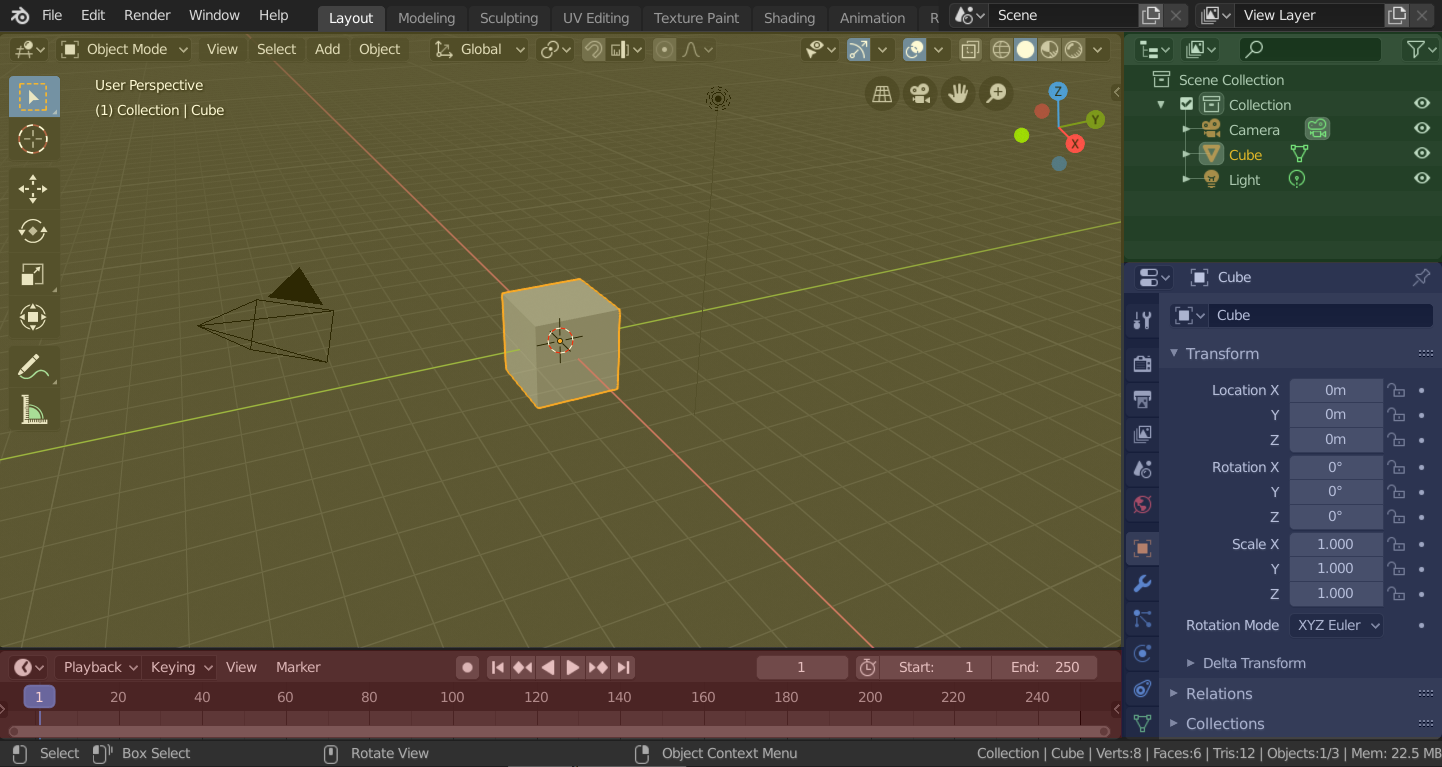

La ventana de Blender está dividida en una serie de rectángulos llamados áreas. Las áreas reservan espacio en la pantalla para Editores, como la Vista 3D o el Listado. Cada editor ofrecerá una función específica.

Las áreas se agruparán en Espacios de trabajo, que están orientados a tareas particulares (modelado, animación, etc.).

Nota

Si bien algunos atajos de teclado en Blender son globales (como Ctrl-S para guardar), muchos dependen del editor sobre el que se desplaza el cursor del ratón.

Como ejemplo, digamos que acaba de seleccionar dos objetos en el Listado y desea unirlos. Si presiona el atajo para esto (Ctrl-J) mientras el cursor todavía está en el Listado, no sucederá nada ya que el atajo no es válido allí; primero debe mover el cursor a la Vista 3D.

Truco

The size of the border around areas can be adjusted in the user preferences with Border Width.

Redimensión

You can resize areas by dragging their borders with LMB. Move your mouse cursor over the border between two areas, so that the cursor changes to a double-headed arrow, and then click and drag. Hold Ctrl to snap the size of areas to convenient sizes.

Empotrado

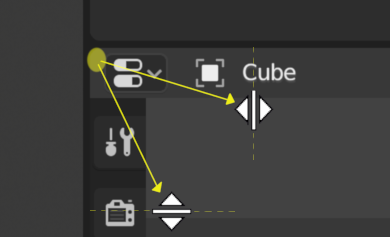

El empotrado proporcionará al usuario varias formas de manipular interactivamente el tamaño y la ubicación de áreas, así como dividir áreas existentes en otras más pequeñas.

Para comenzar el proceso interactivo se deberá posar el puntero del ratón en las cercanías de una esquina de un área, el puntero cambiará a una mirilla (+). Una vez sucedido esto, será necesario hacer clic con LMB y mantener, para realizar una de varias acciones posibles:

Si se pulsara la tecla Esc o se hiciera clic con RMB antes de soltar el otro botón del ratón, la operación quedará cancelada.

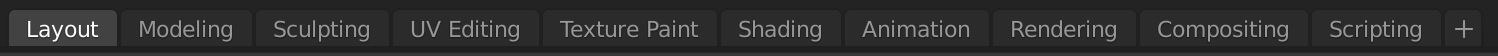

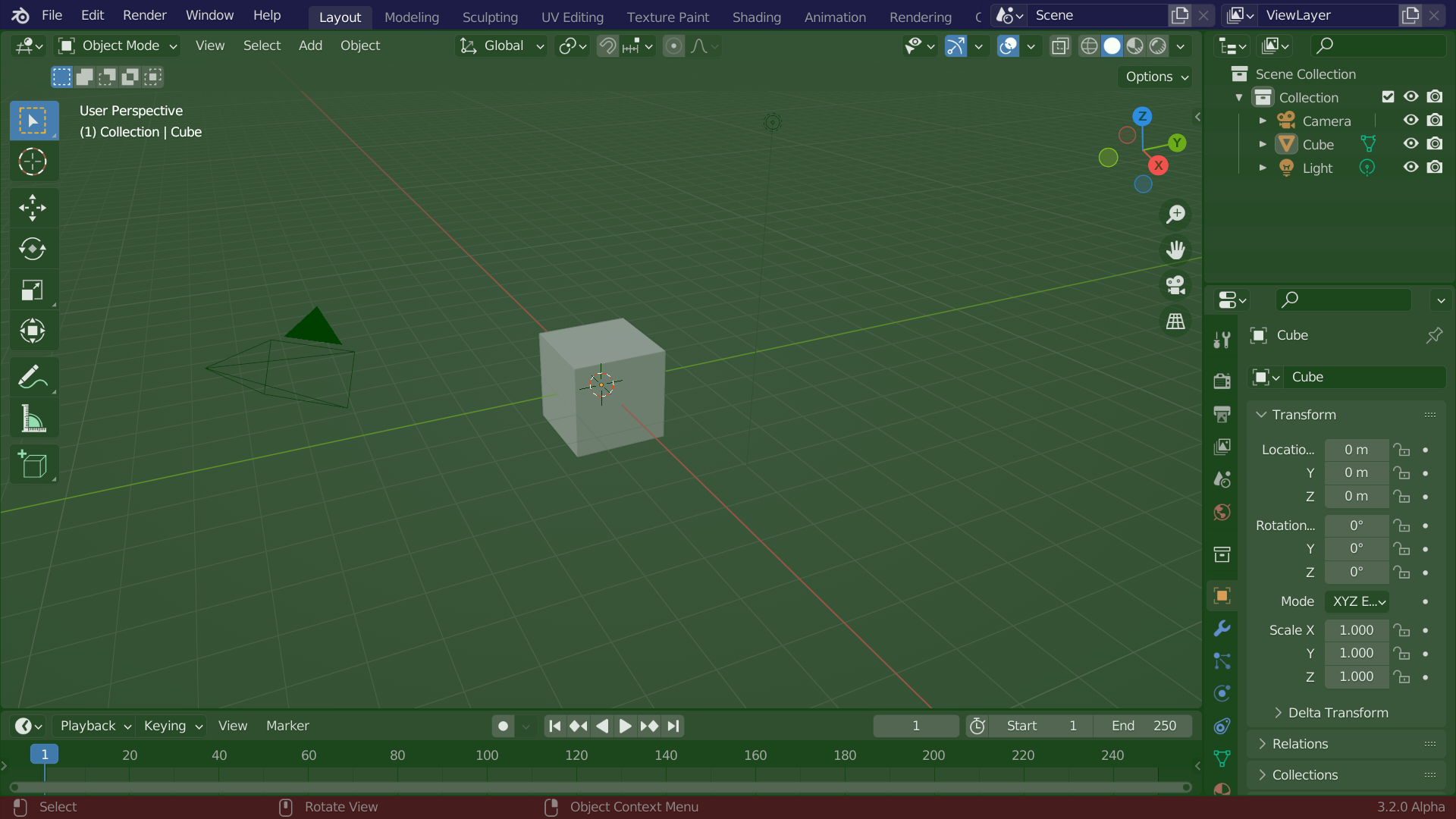

Unión

Las Propiedades se están uniendo con el Listado.

Arrastrar desde una esquina de un área hacia el espacio de otra área, las unirá. Las áreas que resultarán unidas se mostrarán más claras.

División

La división de un área creará una nueva área. Al arrastrar desde una esquina de un área hacia el interior de la misma, en dirección izquierda/derecha producirá una división vertical; al arrastrar en dirección hacia arriba/abajo producirá una división horizontal del área.

Será posible dividir y unir áreas a la vez, arrastrando una operación de división hacia otra área.

Al arrastrar un área hacia el centro de otra, se reemplazará la segunda por la primera.

Opciones de áreas

RMB sobre el borde abre las Opciones de Área.

- Dividir verticalmente/horizontalmente

-

Mostrará una línea indicativa que permitirá seleccionar el área y la posición dónde dividir. Tab permitirá cambiar entre vertical/horizontal.

- Unir hacia arriba/abajo/izquierda/derecha

-

Mostrará un sobreimpreso con la dirección de unión.

- Intercambiar áreas

-

Intercambia este área con la adyacente.

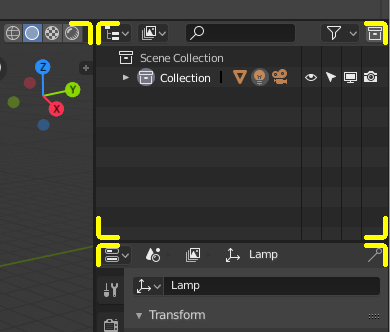

Intercambio de contenidos

Será posible cambiar el contenido de dos áreas presionando Ctrl-LMB sobre una de las esquinas del área inicial, arrastrando hacia el área objetivo y liberando el ratón ahí. Ambas áreas no necesitarán estar una al lado de la otra, aunque deberán estar dentro de la misma ventana.

Duplicar un área en una nueva ventana

Referencia

- Menú:

-

Vista ‣ Área ‣ Duplicar área en nueva ventana

Será posible crear una nueva ventana flotante que contenga un área, usando Vista ‣ Área ‣ Duplicar área en nueva ventana. (No estará disponible en algunos editores.)

La nueva ventana será una ventana completamente funcional, la cual formará parte de la misma instancia de Blender. Esto podrá resultar útil, por ejemplo, en caso de tener varios monitores.

También será posible crear una ventana nueva desde un área existente, haciendo clic con Mayús-LMB en la esquina del área, después arrastrando hacia fuera ligeramente.

Maximizar área

Referencia

- Menú:

-

Vista ‣ Área ‣ Maximizar área

- Atajo:

-

Ctrl-Espacio

Expande el área para que ocupe toda la ventana (manteniendo visibles la Barra superior y la Barra de estado). Para volver al tamaño normal, usar nuevamente el atajo o hacer clic en el botón Volver al anterior en la Barra superior.

Alternar área a pantalla completa

Referencia

- Menú:

-

Vista ‣ Área ‣ Pantalla completa

- Atajo:

-

Ctrl-Alt-Espacio

Expande el área para que ocupe toda la ventana, ocultando la Barra superior, la Barra de estado e incluso las regiones secundarias (Barras de herramientas, etc.) del propio editor presente en el área. Para volver al tamaño normal, usar nuevamente el atajo o hacer clic en el ícono en la esquina superior derecha del área (sólo se volverá visible cuando se desplace).

El Mundo de Ubuntu en las Redes Sociales

Espero que esta publicación te haya gustado. Si tienes alguna duda, consulta o quieras complementar este post, no dudes en escribir en la zona de comentarios. También puedes visitar Facebook, Twitter, Google +, Linkedin, Instagram, Pinterest, restantes Redes Sociales y Feedly donde encontrarás información complementaria a este blog. COMPARTE EN!