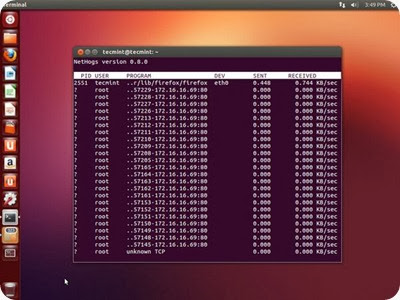

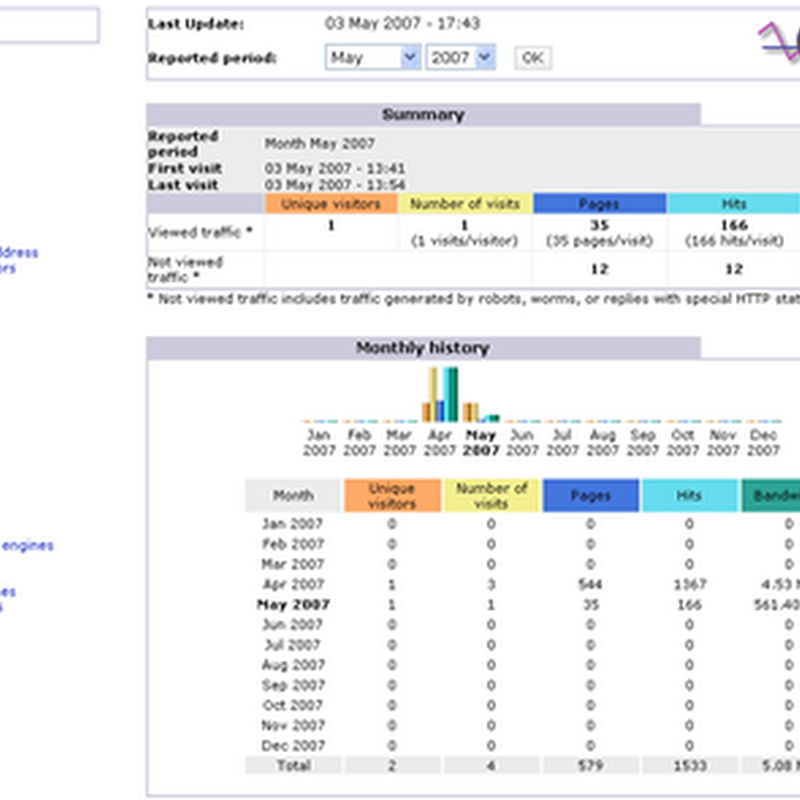

1.- ¿Qué aplicación consume más ancho de banda?

Este artìculo nos muestra cómo saber que aplicación en nuestro ordenador está consumiendo más ancho de banda.Para lograr esto tenemos que instalar una aplicación llamada Nethogs. El funcionamiento de nethogs es sencillo, lo único que tenemos que hacer es ejecutarlo con privilegios de root y especificar la red a monitorizar.

2.- Cómo instalar y configurar Fail2ban en Debian.

Fail2ban es una aplicación escrita en Python para la prevención de intrusos en un sistema, que se basa en la penalización de conexión (bloquear conexión) a los orígenes que intentan accesos por fuerza bruta. Se distribuye bajo la licencia GNU y típicamente funciona en todos los sistemas POSIX que tengan interfaz con un sistema de control de paquetes o un firewall local.

3.- Cómo agregar el nuevo Google Keep a tu Unity.

Hace unos días Google lanzo su aplicación oficial para Chrome para su novedoso servicio de notas Keep. Keep para Chrome no se ejecuta como una pestaña en el navegador, ni como una extensión desplegable ya que se trata de una 'aplicación empaquetada', sino que al ser una aplicación semi-nativa se pude usar sin la necesidad del navegador (Chrome no se necesita ejecutar para usarlo) y aparte se puede usar estando offline.

4.- Como hacer un servidor SSH protocolo de comunicación para controlar un ordenador en remoto.

SSH (acrónimo del inglés Secure SHell, cuya traducción sería intérprete de comandos seguro) es un protocolo de comunicación para controlar un ordenador en remoto a través de una CLI (Command Line Interface -Interfaz de Línea de Comandos- también llamada: "shell".

SSH (acrónimo del inglés Secure SHell, cuya traducción sería intérprete de comandos seguro) es un protocolo de comunicación para controlar un ordenador en remoto a través de una CLI (Command Line Interface -Interfaz de Línea de Comandos- también llamada: "shell". 5.- Guía PHP: como crear una calculadora básica.

PHP es un lenguaje de programación de uso general de código del lado del servidor originalmente diseñado para el desarrollo web de contenido dinámico. Fue uno de los primeros lenguajes de programación del lado del servidor que se podían incorporar directamente en el documento HTML en lugar de llamar a un archivo externo que procese los datos.

6.- Bugtroid herramienta innovadora para auditorías en dispositivos móviles.

Bugtroid es una herramienta innovadora desarrollada por el equipo de Bugtraq-Team. Las principales características de esta apk, es que cuenta con más de 200 herramientas de Android y Linux (PRO) para pentesting y forense a través de su Smarthphone o tableta. Tiene un menú categorizado de acuerdo con la naturaleza de la herramienta puede encontrar:

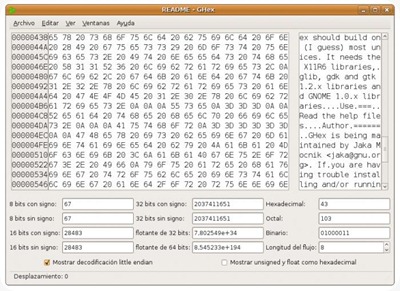

7.- Guía de GHex editor hexadecimal de GNOME: preferencias.

Editar.Número máximo de niveles de deshacer Use esta casilla de selección para especificar el número máximo de acciones que puede deshacer. Mostrar el desplazamiento del cursor en la barra de estado como Use esta lista desplegable para seleccionar el formato en el que se mostrará el desplazamiento del cursor. El formato puede ser decimal, hexadecimal o una cadena de estilo de impresión personalizado que sólo contenga los especificadores de formato x, o y s.

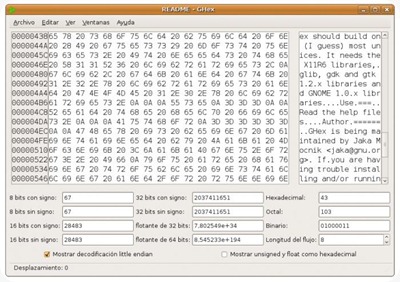

8.- Guía de GHex editor hexadecimal de GNOME: editar un archivo

Para editar un archivo, ejecute los siguientes pasos:

- Pulse en la vista hexadecimal o ASCII del archivo. La vista en la que el cursor está activo muestra un cursor completo. La vista en la que el cursor no está activo muestra el contorno del cursor.

- Use cualquiera de los siguientes métodos para mover el cursor por el archivo:

10.- 4Pane navegador de archivos para Linux con cuatro paneles

4Pane es un explorador de carpetas con el que no perdernos entre la enorme cantidad de ficheros del directorio raíz. Su interfaz se divide en cuatro partes, para facilitar la navegación y poder mover ficheros de una carpeta a otra rápidamente, recordando al mítico Midnight Commander pero en versión gráfica.

4Pane es un explorador de carpetas con el que no perdernos entre la enorme cantidad de ficheros del directorio raíz. Su interfaz se divide en cuatro partes, para facilitar la navegación y poder mover ficheros de una carpeta a otra rápidamente, recordando al mítico Midnight Commander pero en versión gráfica. A sus funciones como gestor de archivos incorpora otras, como enlaces a Firefox, Openoffice y el editor de texto, montaje de discos, particiones e ISOs, extracción de archivos comprimidos e incluso una lista de las carpetas que más solemos abrir y acceso al terminal.

Si te ha gustado el artículo inscribete al feed clicando en la imagen más abajo para tenerte siempre actualizado sobre los nuevos contenidos del blog:

![La revolución del email [Infografía]](https://geeks-zone.net/wp-content/uploads/2012/06/TheRevolutionofEmail_4fbbcb7558900_w590.png)

El Mundo de Ubuntu en las Redes Sociales

Espero que esta publicación te haya gustado. Si tienes alguna duda, consulta o quieras complementar este post, no dudes en escribir en la zona de comentarios. También puedes visitar Facebook, Twitter, Google +, Linkedin, Instagram, Pinterest, restantes Redes Sociales y Feedly donde encontrarás información complementaria a este blog. COMPARTE EN!